«Я ничего не делал, а меня взломали!». Вот как это на самом деле происходит, шаг за шагом

Сегодня вы узнаете, почему происходят кибератаки, кто стоит за ними и как обезопасить себя и свою работу.

Кибератаки заняли пятое место среди главных проблем 2021 года, сегодня злоумышленники взламывают учётные записи и крадут личные данные и в государственных компаниях, и у рядовых пользователей интернета. Причём количество взломов год от года только растёт. В 2022 году уже были скомпрометированы не менее 13 миллионов банковских карт в России, в сеть также утекли данные более 8 миллионов российских пользователей различных сервисов доставки еды. В Сеть попали имена, фамилии, адреса, номера телефонов более 6,8 миллионов пользователей Яндекс Еды, собранные за полгода.

Термином «кибератака» называют самые разные сценарии, но, чаще всего, это попытка отдельного человека или группы людей скомпрометировать компьютерную систему, сеть или устройство, чтобы причинить вред. Атакуют либо конкретную личность, либо компанию, а могут и без разбора пытаться взломать максимальное возможное количество устройств, сервисов или пользователей. Причём кража данных даётся злоумышленникам легко именно за счёт открытости Интернета, например:

Фишинг — отправка электронных писем большому количеству людей с просьбой предоставить конфиденциальную информацию (например, банковские реквизиты) или побудить их посетить поддельный веб-сайт.

Watering hole — создание поддельного веб-сайта или взлом законного, чтобы использовать данные его посетителей. Название watering hole (водопой) взято из мира дикой природы: хищники зачастую выслеживают свою добычу у рек и озер.

Программы-вымогатели — сложное вирусное ПО, которое использует слабые места системы, чтобы закрыть доступ к данным или системным функциям. Такие программы используют мошенники, чтобы требовать оплату в обмен на выпуск системы.

Атаки путем внедрения языка структурированных запросов (SQL). В этом сценарии киберпреступники внедряют вредоносный код в уязвимые приложения, чтобы с помощью приложения получать доступ к серверной базе данных и выполнять команды и действия, которые пользователь не запрашивал.

Самые популярные способы кибератак по итогам 2021-ом года — фишинг и программы-вымогатели. Их доля составляет 20% и 22% соответственно.

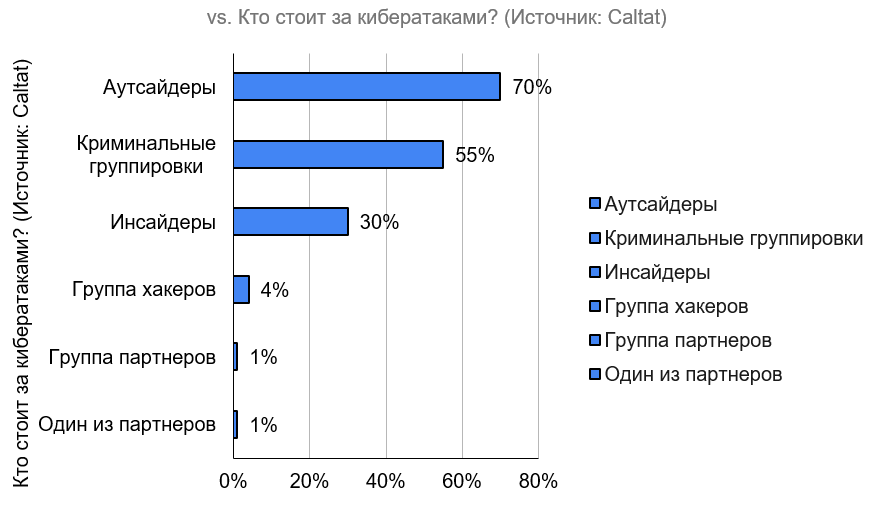

Кто стоит за кибератаками?

Согласно нашему отчету об утечках данных в 2022-ом году, большинство кибератак совершаются аутсайдерами (посторонними хакерами), инсайдерами (людьми из ближайшего окружения), партнерами компаний, а также организованными преступными и аффилированными группами. В процентном соотношении это выглядит следующим образом:

Независимо от того, взламывают ли компьютер/смартфон конкретного человека, или всех подряд, у кибератак есть ряд общих этапов. Атака, особенно если хакер очень настырный, может состоять из повторяющихся этапов. Кибермошенник проверит вашу защищенность на наличие слабых мест, которые, в итоге, и приблизят его к конечной цели.

Кибератаки состоят из четырёх этапов:

Опрос (Survey) — взломщик проверяет и изучает доступную информацию о потенциальной жертве, чтобы найти возможные уязвимости.

Доставка (Delivery) — путь до уязвимой точки в системе.

Нарушение (Breach) — когда уязвимость используют для доступа к запароленным/закрытым данным.

Аффект (Affect) — кода после получения доступа злоумышленник копирует информацию себе или включает режим шантажа.

Подробнее о каждом из них:

1. Опрос (Survey)

Любая информация, которая поможет обмануть вас и украсть ваши данные, собирается и изучается.

В ход вступают такие открытые источники, как LinkedIn и Facebook*(*запрещённая в РФ организация), службы управления/поиска доменных имен и социальные сети. И общедоступные методы поиска, и инструменты сетевого сканирования (давно ли вы проверяли настройки своего роутера и пароль от Wi-Fi на утечки, кстати?). Проверка систем безопасности в организации и конкретно на вашем компьютере, а также компьютерах ваших коллег.

И всё это для того, чтобы обнаружить вашу ошибку и найти информацию, которая может быть использована в атаках. Это когда:

Вы разместили информацию о о сети организации на форуме технической поддержки

По невнимательности забыли удалить скрытые свойства из документов, таких как автор, версия программного обеспечения и места сохранения файлов

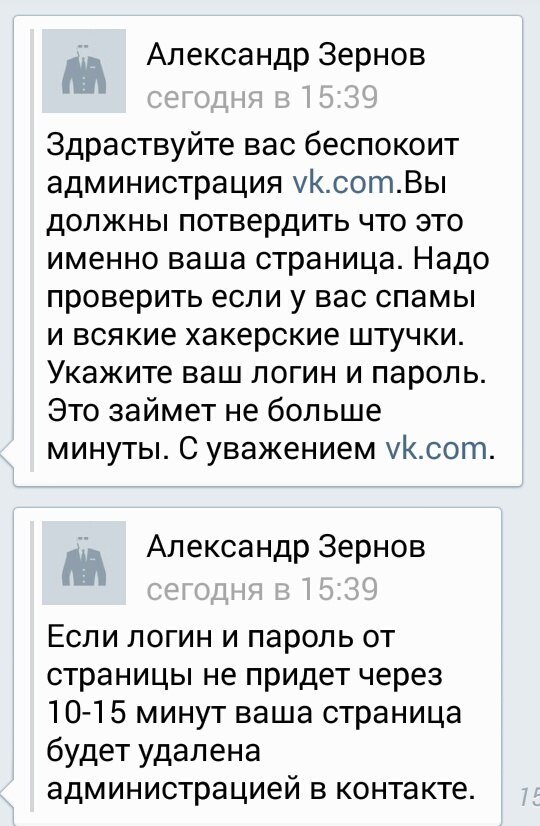

Хакеры также любят применять социальную инженерию (например, социальные сети). Если пользователи достаточно наивны и добры, это позволит получить к доступ к дополнительной, менее открытой информации.

2. Доставка (Delivery)

На этапе доставки взломщик попытается использовать уязвимость, которую он нашёл. Допустим:

Попробовать получить доступ к онлайн-сервисам организации

Отправить электронное письмо со ссылкой на вредоносный сайт, или вложение с вирусом внутри

Вручить заражённую вирусом флешку

Создать ложный веб-сайт в надежде, что пользователь его посетит

Главное здесь для хакера — выбор лучшего способа заставить вас активировать вирус или нажать комбинацию команд, которые откроют ему доступ к вашему компьютеру/смартфону. В случае DDOS-атаки (когда работу сайта блокируют большим количеством запросов, превыщающим пропускную способность сети) иногда достаточно будет установить несколько подключений к компьютеру, чтобы заблокировать его для остальных пользователей.

3. Нарушение (Breach)

Вред для вас или вашего работодателя будет зависеть от характера уязвимости и метода её использования. Кража данных может позволить хакерам:

Вносить изменения, влияющие на работу системы

Получить доступ к онлайн-аккаунтам

Получить полный контроль над вашим компьютером, планшетом или смартфоном

После того, как хакер получит такой доступ, он начнёт прикидываться жертвой и использовать свои законные права для перехода к другим системам.

4. Аффект (Affect)

Интернет-мошенники проверили ваши системы на компьютере/ноутбуке/смартфоне, а теперь они попытаются расширить свой доступ и установить функцию постоянного присутствия (это также иногда называют «консолидацией»). Например, захватить вашу учётную запись, чтобы удерживать доступ постоянно. Есть доступ к учётнй записи? После этого устанавливают инструменты автоматического сканирования, чтобы узнать ваши логины и пароли от других социальных сетях и взять под контроль больше информации. При этом хакеры будут проявлять большую осторожность, чтобы их действия нельзя было заметить стандартным мониторингом системы, а иногда и будут отключать этот мониторинг.

Если злоумышленники достаточно решительные, а вы не обнаружили взлом, они продолжат действовать до тех пор, пока не достигнут своих конечных целей. Например:

Получат информацию, которую они иначе бы не смогли добыть. Например, интеллектуальную собственность или коммерческую тайну.

Внесут изменения в свою пользу, например, создадут платежи на банковский счет, который они контролируют.

Нарушат нормальную работу предприятия. Например, перегрузят интернет-соединение организации, чтобы сотрудники не могли общаться извне, или удалят все операционные системы с компьютеров пользователей.

Как только они достигнут своих ценей, более способные злоумышленники уйдут, тщательно удалив все доказательства своего присутствия. Но иногда они могут создать маршрут доступа будущих посещений других хакеров, которым они продали доступ. А некоторые из них могут серьезно повредить вашу систему или создать как можно больше «шума», чтобы прорекламировать свой успех

Как понять, что ваши данные украли?

Главные признаки:

1. Уведомление «Невозможно выполнить вход в учетную запись Apple ID» Ваша учетная запись содержит в себе платежные реквизиты, контактные данные и конфиденциальную информацию о доступе к службам. Если вас просят сообщить пароль от Apple ID, это может быть фишинговой атакой.

2. Отказ в получении налогового вычета Похитители персональных данных могут затребовать у государственных структур возврат налогов. В таком случае, представители власти сообщат вам о подаче заявки.

3. Уведомления о неизвестном входе в систему При вводе своего логина и пароля с нового устройства вы можете получать уведомления на знакомое системе устройство. Если местоположение, время или устройство никак не связаны с вами, вероятно, вашим профилем пользуется другой человек.

4. Преследование со стороны коллекторов Коллекторы будут звонить вам и приходить к вам домой, если похититель персональных данных оформит на вас кредит и не будет платить по счетам.

5. Подозрительные операции в вашей банковской выписке Если в вашей банковской выписке появились неизвестные заявки на получение кредита либо вы увидели покупки или операции, которых не совершали, это может говорить о том, что вы стали жертвой кибермошенников. Всегда немедленно обращайтесь к поставщикам финансовых услуг, обнаружив странные операции в своей отчетности.

6. Отказ в предоставлении займа или кредита Такая ситуация необязательно говорит о краже персональных данных. Но если вы отвечаете требованиям для получения кредита, отказ может указывать на то, что кто-то использовал ваши персональные данные для совершения мошенничества.

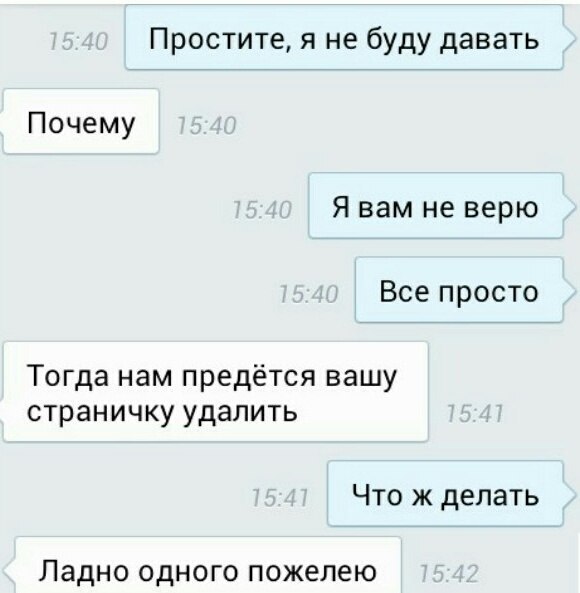

7. Невозможно зайти в аккаунт в соцсетях На странице изменился пароль или она заблокирована администрацией сайта за подозрительную активность — все это признаки работы злоумышленников.

Что делать пользователю, чьи данные были украдены?

К сожалению, когда информация об утечке уже стала общеизвестной, спешить больше некуда. Надо успокоиться, не паниковать и определить план дальнейших действий.

Прежде всего стоит трезво оценить масштаб проблемы.

В большинстве случаев об утечке становится известно либо из рассылки «протекшего» сервиса, либо из сообщений СМИ. В обоих случаях кратко перечисляются данные, которые стали доступны злоумышленникам. Обычно речь идет о логине, пароле, ФИО, адресе электронной почты, номере мобильного телефона, адресе проживания (или доставки) и информации о заказах. Но иногда в Сеть утекают и куда более важные данные: информация о банковских картах, остатках на банковском счете, а также сканы всевозможных документов, например, паспорта. Совсем необязательно, что в Сеть утекут сразу все перечисленные данные, поэтому важно трезво оценить, как данная утечка скажется лично на вас.

Если в утечке оказались логины и пароли пользователей, следует как можно скорее сменить их. При этом, если один и тот же пароль используется на нескольких сайтах, то и менять его нужно везде, даже если логины на разных сайтах отличаются. Да, это может занять много времени и доставить определенные неудобства, но лучше приложить немного усилий сегодня, чем завтра обнаружить, что вы «назанимали» изрядную сумму у друзей в любимой соцсети. Некоторые браузеры, например, Google Chrome, отображают информацию о ненадежных паролях, известных злоумышленникам — не пренебрегайте таким предупреждением и смените проблемный пароль.

Если же в утечке оказались данные банковских карт, следует обратиться в службу поддержки банка — скорее всего, потребуется посетить отделение банка лично. Справедливости ради стоит отметить, что банки очень щепетильно подходят к сохранности данных банковских карт клиентов. Прежде всего потому, что закон будет на стороне клиента, если кто-то неправомерно воспользуется данными его карты. Поэтому службы безопасности банков постоянно ведут мониторинг площадок, на которых продаются персональные данные, проводят контрольные закупки и блокируют скомпрометированные карты. Так что в большинстве случаев банк узнает о такой утечке раньше вас и примет все необходимые меры. Но все же лучше не оставлять ничего на волю случая и связаться с банком самостоятельно.

Хуже всего дело обстоит, если в утечку попали сканы документов. Наверняка все слышали про случаи, когда по скану паспорта на жертву оформляли кредиты, фирмы-однодневки или рассрочку в интернет-магазинах. К счастью, времена, когда по скану паспорта мошенники могли сделать почти все что угодно, в прошлом. И даже если скан вашего паспорта оказался в Сети, это еще не повод перевыпускать документ.

Тем не менее, имея на руках паспортные данные человека, злоумышленник может получить и другие данные о нем (например, ИНН через сайт ФНС). А уже имея на руках дополнительную информацию, мошенники могут, например, прислать очень правдоподобное письмо от лица налоговой, информирующее о «непогашенных штрафах». Единственная защита здесь — внимательность. Проверяйте отправителя и помните: если кто-то знает ваши паспортные данные — это еще не значит, что этот кто-то представляет госорганы.

Как обеспечить безопасность данных?

Мы не способны полностью предотвратить утечки данных. Но свести риск потери денег к минимуму — в наших силах. В свою очередь, могу дать следующие рекомендации:

Используйте вторичные каналы или двухфакторную аутентификацию для проверки запросов на изменение информации об учетной записи.

Убедитесь, что URL-адрес в электронных письмах связан с компанией/частным лицом, от которого он получен.

Будьте внимательны к гиперссылкам, которые могут содержать орфографические ошибки фактического доменного имени.

Воздержитесь от предоставления учетных данных для входа или PII (тип данных, который идентифицирует уникальную личность человека) любого рода по электронной почте. Имейте в виду, что многие электронные письма, запрашивающие вашу личную информацию, могут показаться законными.

Подтвердите адрес электронной почты, используемый для отправки электронных писем, особенно при использовании мобильного или портативного устройства, убедившись, что адрес отправителя соответствует тому, от кого он исходит.

Убедитесь, что настройки на компьютерах сотрудников включены, чтобы разрешить просмотр полных расширений электронной почты.

Регулярно проверяйте свои личные финансовые счета на наличие нарушений, таких как недостающие депозиты.

Никому не сообщайте полные реквизиты своей карты и не выкладывайте ее фотографии в сети. Если кто-то хочет перевести вам деньги, ему достаточно знать только номер карты или даже просто номер телефона.

Вводите данные карты только на защищенных сайтах надежных компаний. Официальные сайты финансовых организаций, а также многих онлайн-магазинов и сервисов в поисковых системах «Яндекс» и Mail.ru помечены галочками. Защищенное соединение легко узнать по значку закрытого замка и адресу, который начинается с https://.

Подключите СМС-оповещения или push-уведомления об операциях. Так вы сразу же узнаете, если по карте кто-то проведет платеж без вашего согласия.

Используйте сложные пароли для своей электронной почты и личных кабинетов на сайтах. Пароли типа 12345 или Password не смогут вас защитить. В идеале все пароли должны быть разными, длинными, с прописными и строчными буквами, цифрами и специальными символами. При этом желательно, чтобы для вас пароль имел смысл и вы могли его запомнить. Как и реквизиты карты, пароли нужно хранить в тайне.